Red October, hoţul de resurse virtuale

Alerta Red October se dă în ianuarie 2013, când experţii Kaspersky anunţă detectarea unei campanii de spionaj informatic care vizează în special ţări din Europa de Est şi foste republici sovietice. Operaţiunea "Octombrie Roşu", care se pare că începuse cu cinci ani înainte de avertizarea specialiştilor, se extinde rapid, iar printre ţările care cad victimă se află şi România. În acest context, pe fir intră Serviciul Român de Informaţii (SRI), Ministerul Afacerilor Externe (MAE), precum şi alte entităţi specializate în cazuri de infracţionalitate cibernetică.

Date sensibile, extrase de pe servere vulnerabile

La începutul anului 2013, Kaspersky publică un raport cu rezultatele unui studiu despre o operaţiune de spionaj cibernetic la nivel global. Până aici, nimic nou s-ar putea spune... Însă Red October s-a dovedit a fi un atac mult mai complex decât se anticipa, cu rădăcini mult mai bine prinse în reţelele globale, încă din 2007. Operaţiunea care în traducere liberă se numeşte "Octombrie Roşu" a vizat numeroase agenţii guvernamentale, organizaţii diplomatice şi companii din întreaga lume. Pe toată durata atacurilor, au fost sustrase informaţii de pe dispozitivele mobile, din echipamentul de reţea, de pe dispozitivele USB, din arhivele locale Outlook, de pe serverele izolate POP/IMAP sau de pe serverele locale FTP de pe Internet.

Concret, atacatorii nu făceau altceva decât să fure documente secrete pe care ulterior le vindeau cu sume mari altor state. Informaţiile sustrase ilegal din reţelele infectate au fost folosite pentru a obţine acces la sisteme adiţionale. Aceştia au întocmit o listă cu parole de acces şi nume de utilizatori furate, la care apelau în momentul în care era nevoie să descifreze parole de acces din alte locuri.

În raportul publicat de către specialiştii Kaspersky, în ianuarie 2013, se menţionează faptul că atacatorii din spatele Red October (pe scurt Rocra) au creat peste 60 de nume de domenii infectate şi mai multe servere care găzduiesc site-uri în peste 60 de ţări, majoritatea în Germania şi în Rusia, pentru a masca adresa reală a serverului principal. "Infectarea sistemelor în timpul unui atac se face prin trimiterea către victime a unui e-mail de tip 'spear phishing', care exploatează în mod specific breşele de securitate în Microsoft Office şi Microsoft Excel", notau experţii.

În perioada 2 noiembrie 2012 - 10 ianuarie 2013, sistemele Kaspersky au înregistrat peste 55.000 de conexiuni din 250 de adrese IP infectate în 39 de ţări. Majoritatea IP-urilor infectate au provenit din Elveţia, urmate de Kazahstan şi Grecia. Platforma Rocra nu mai fusese identificată de Kaspersky în nicio campanie anterioară de spionaj cibernetic.

Analiza Kaspersky a avut la bază două metode: utilizarea datelor din statisticile proprii şi reguli bazate pe metode noi de cercetare (euristice). În urma concluziilor, s-a descoperit că, pe lângă atacarea computerelor desk, malware-ul era capabil să extragă informaţii şi din dispozitive mobile, cum ar fi smartphone-urile (iPhone, Nokia şi Windows Mobile). În plus, virusul avea capacitatea de a fura date de configurare de la echipamentele din reţea (routere şi switch-uri) şi de a recupera fişiere şterse de pe dispozitivele USB.

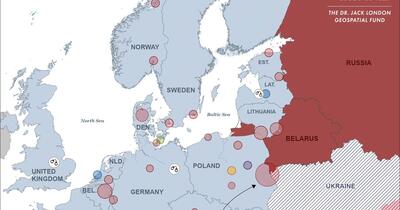

"Atacurile au vizat, în principal, organizaţii diplomatice, guvernamentale şi ştiinţifice din mai multe ţări din Europa de Est, foste republici ale URSS şi ţări din Asia Centrală, deşi victimele se găsesc pretutindeni, inclusiv în Europa de Vest şi America de Nord. Obiectivul principal al atacatorilor a fost de a strânge documente sensibile de la organizaţiile compromise, care includeau informaţii geopolitice, date de autentificare pentru accesarea sistemelor computerizate clasificate şi date de la dispozitive mobile personale şi echipamente de reţea", explică specialiştii.

România, ţintă statală pentru Red October

România a fost una dintre ţările vizate de valul "Octombrie Roşu", iar pentru rezolvarea acestei probleme, Kaspersky a colaborat cu mai multe organizaţii CERT (precum US-CERT şi CERT-Belarus), inclusive cu CERT-RO.

La scurt timp după anunţul celor de la Kaspersky, referitor la pagubele produse de Red October, în România, SRI anunţă că impactul acestui atac cibernetic este determinat atât de faptul că agresorul "urmăreşte să exfiltreze date/documente privind politica statului şi deciziile luate la nivelul unor instituţii", cât şi de faptul că, "prin sustragerea parolelor de acces şi autentificare, se poate obţine accesul la alte sisteme informatice".

În acest sens, instituţia a informat organizaţiile vizate de atacul cibernetic prin utilizarea unui troian, chiar la momentul desfăşurării lui, "şi a întreprins în cooperare măsuri de contracarare pentru restabilirea funcţionării normale a reţelelor respective".

Potrivit SRI, din analiza malware efectuată la momentul respectiv asupra troianului plasat în sistemele informatice, a rezultat că agresorul cibernetic utilizează metode complexe de operare în calculatoarele infectate, în scopul protecţiei împotriva programelor antivirus, dar şi pentru asigurarea persistenţei prin mecanisme robuste de regenerare în cazul descoperii şi devirusării.

De altfel, SRI a calificat Red October ca fiind "cel mai mare atac cibernetic din ultimii 20 de ani asupra ţării noastre în contextul în care noi ca şi membri ai Uniunii Europene şi ai NATO nu ne-am mai confruntat cu o asemenea amploare".

"Serviciul Român de Informaţii a identificat activităţile derulate de aceste entităţi cibernetice ostile ce urmăresc obţinerea accesului la reţele informatice de interes naţional şi culegerea de informaţii confidenţiale, informaţii ce vizează politica externă a României, resursele naturale ale ţării noastre, informaţii ce ţin de zona economică, politici în zona Mării Negre ale statului român. Agresorul cibernetic a urmărit să scoată date şi documente privind politica statului şi deciziile luate la nivelul unor instituţii, iar prin sustragerea parolelor de acces şi autentificare ar fi încercat să obţină accesul la sisteme informatice. Serviciul continuă să întreprindă măsuri pentru localizarea şi identificarea agresorului care aduce atingere securităţii naţionale a României", declara, pe 19 ianuarie 2014, Sorin Sava, purtătorul de cuvânt al instituţiei.

Tot pe tema agresivului "Octombrie Roşu", Ministerul Afacerilor Externe (MAE) anunţă că investighează atacul, în colaborare cu instituţiile cu competenţe în domeniu, precum Serviciul de Telecomunicaţii Speciale (STS), Serviciul de Informaţii Externe (SIE) şi Centrul Naţional de Răspuns la Incidente de Securitate Cibernetică (CERT-RO).

La distanţă de doar două luni de la declanşarea atacului cibernetic Red October, SRI anunţă că un nou atac vizează instituţiile guvernamentale şi firmele private din România, motiv pentru care instituţia a creat echipe specializate de reacţie la aceste acţiuni, şi care să întreprindă măsuri specifice pentru identificarea tuturor entităţilor afectate, dar şi pentru limitarea consecinţelor şi stoparea atacului.

Pagube şi păgubiţi

Pe fondul pagubelor produse de atacul Red October, un Raport al CERT-RO, cu privire la alertele de securitate cibernetică primite în primele 6 luni ale anului 2013 arăta că ameninţările din mediul virtual s-au diversificat şi au evoluat mai ales din punct de vedere al complexităţii tehnice.

Cercetarea a scos în evidenţă faptul că, în primul semestru din anul în care a acţionat "Octombrie Roşu", 12,5% din totalul de IP-uri alocat României era infectat cu diverse variante de malware, majoritatea alertelor de tip botnet vizând utilizatori de tip rezidenţial, adică utilizatori persoane fizice. De asemenea, 5.678 domenii ".ro" fuseseră compromise, echivalentul a mai puţin de 1% din totalul domeniilor existente, iar dintre acestea mai mult de jumătate (51%) au suferit atacuri de tip defacement, în timp ce 43% au fost infectate cu diverse variante de malware.

Legat de acelaşi subiect, studiile publicate la acea vreme de către cei de la Kaspersky au subliniat că România ocupa locul 36 la nivel mondial în ceea ce priveşte pericolele asociate navigării pe Internet.

În toamna anului 2014, CERT-RO anunţă finalizarea proiectului "Sistemul naţional de combatere a criminalităţii informatice Cyber Crime", care a beneficiat de cofinanţare din Fondul Social European, prin Programul Operaţional Dezvoltarea Capacităţii Administrative 2007-2013. Proiectul derulat începând din martie 2012 şi până în septembrie 2014 a fost implementat în Bucureşti.

De la acel moment, printre altele, s-a creat o platformă tehnologică specializată, dedicată pregătirii continue a specialiştilor din administraţia publică în aspecte privind securitatea informatică, s-au format două echipe de experţi specializaţi în domeniul tehnic, respectiv în legislaţie şi politici publice pentru combaterea criminalităţii informatice, şi a fost alcătuită echipa Cyber Crime, din care făceau parte 40 de persoane ce au fost instruite şi certificate în domeniul soluţiilor de contracarare a infracţiunilor cibernetice.

Plasa de siguranţă a instituţiilor guvernamentale în materie de prevenire a atacurilor informatice se pare că nu este tot timpul suficient de vastă pentru a reuşi să prindă ce mişcă în spaţiul cibernetic. De aceste lacune profită la maximum infractorii virtuali, printre care şi creatorii Red October, care încurajaţi de aceste goluri reuşesc să creeze destul de multă panică printre cei afectaţi. Abia după aceea, victimele cer ajutorul de specialitate pentru a rezolva problema. Uneori prea târziu... AGERPRES